La seguridad en la cadena de suministro de software ha tomado relevancia global tras un notable ciberataque contra el gobierno federal de Estados Unidos, descubierto a finales de 2020. Este ataque, que explotó un malware integrado durante el proceso de construcción de un producto de seguridad muy utilizado, desencadenó una serie de respuestas tanto del gobierno como de la industria privada, enfatizando la importancia de proteger la cadena de suministro de software, un desafío que no solo afecta al gobierno sino a cualquier entidad desarrolladora de software.

El devastador ciberataque de 2020 motivó una rápida reacción de las autoridades estadounidenses. En mayo de 2021, la Casa Blanca lanzó una Orden Ejecutiva centrada en la Mejora de la Ciberseguridad Nacional, delineando múltiples medidas en su sección 4 para reforzar la seguridad en la cadena de suministro de software.

En 2024, este tema sigue siendo prioritario. En mayo de ese año, la Casa Blanca publicó la segunda versión del Plan de Implementación de la Estrategia Nacional de Ciberseguridad. Uno de los focos principales, la iniciativa 5.5.4, se centró en promover prácticas avanzadas de Gestión del Riesgo en la Cadena de Suministro de Ciberseguridad dentro de infraestructuras críticas. Posteriormente, en agosto de 2024, la Oficina del Director Nacional de Ciberseguridad recopiló opiniones de la comunidad de código abierto y del sector privado, subrayando la urgencia de reforzar la cadena de suministro de software.

Estas transformaciones no solo afectan a las agencias federales. Las empresas que ofrecen servicios en la nube al gobierno deben adherirse a regulaciones como FedRAMP, que incorpora el sistema de control NIST 800-53. Este marco incluye estrategias de gestión de riesgos en la cadena de suministro, y se recomienda que incluso las empresas que no proveen al gobierno consideren implementar políticas de seguridad internas similares, lo cual podría servir como evidencia de cumplimientos para auditorías como SOC2 o ISO 27001.

La seguridad en la cadena de suministro de software implica una comprensión profunda del ciclo de producción del software. La Open Source Security Foundation (OpenSSF) ha desarrollado y promovido el uso de niveles para la seguridad de artefactos de la cadena de suministro (SLSA), un marco presentado en conferencias de seguridad desde 2020.

En plataformas como GitHub, se ha discutido previamente sobre prácticas seguras de codificación y manejo de dependencias. Actualmente, el enfoque se orienta hacia asegurar la integridad de las construcciones y prevenir manipulaciones de software. La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE.UU. destaca la importancia de un mecanismo de verificación de la integridad de las versiones de software, protegiendo el certificado de firma de código.

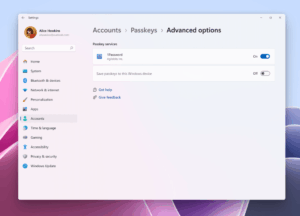

GitHub ha implementado atestaciones de artefactos para facilitar la firma de software durante las acciones de GitHub, empleando el token de OIDC para obtener, de manera segura, un certificado de firma. Esto simplifica el proceso de rotación de claves y gestión de firmas, permitiendo la verificación offline de las firmas.

Con instituciones en busca de fortalecer sus prácticas de seguridad, GitHub ofrece funcionalidades avanzadas alineadas con el marco SLSA, elevando el nivel de seguridad de las construcciones a través de la ejecución en entornos aislados y el uso de flujos de trabajo reutilizables.

En resumen, la seguridad de la cadena de suministro de software es un área de constante evolución. Es aconsejable empezar con la firma y verificación de construcciones de software usando atestaciones de artefactos, un paso proactivo hacia una mejor seguridad que cada vez más consumidores demandarán. A medida que las exigencias de seguridad crezcan, GitHub se compromete a proporcionar herramientas y documentación para enfrentar estos nuevos desafíos en este campo crítico.