Internxt Logra la Certificación ENS de Nivel Alto

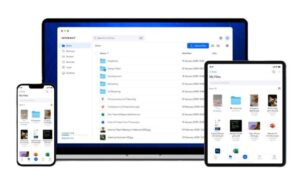

Internxt, un proveedor destacado de soluciones de almacenamiento en la nube, ha obtenido la certificación del Esquema Nacional de Seguridad (ENS) en su Nivel Alto. Esta distinción coloca a la empresa entre las pocas del sector que cumplen con los estándares de seguridad más exigentes en España, facilitando su acceso a grandes corporaciones y entidades gubernamentales. La certificación, otorgada por