Las ciberamenazas en documentos Word y Excel siguen al alza: desde enlaces de phishing hasta exploits sin interacción del usuario

A pesar de los avances en seguridad, los atacantes siguen aprovechando las vulnerabilidades en Microsoft Office para distribuir malware y robar credenciales. En un entorno donde los documentos de Word y Excel son el pan de cada día en empresas y organizaciones, los archivos maliciosos continúan siendo una de las formas más eficaces para comprometer sistemas.

Según el análisis de la plataforma de sandboxing ANY.RUN, tres técnicas destacan en 2025 por su efectividad y prevalencia. Estas tácticas explotan la confianza que los usuarios depositan en los archivos de Office, combinando técnicas antiguas con métodos modernos y sofisticados.

1. Phishing mediante documentos Office: el clásico que no muere

Los archivos de Word y Excel siguen siendo vehículos eficaces para campañas de phishing. Los atacantes los camuflan como facturas, informes o propuestas de trabajo, logrando que las víctimas los abran sin sospechar. En su interior, suelen contener enlaces a páginas falsas de inicio de sesión de Microsoft 365 o servicios empresariales comunes.

Un caso reciente analizado por ANY.RUN muestra un archivo de Excel con un enlace malicioso que redirige a una supuesta página de verificación de Cloudflare. Tras pasar por esta falsa comprobación, el usuario es llevado a una página de inicio de sesión de Microsoft falsificada, diseñada para robar sus credenciales.

Además, algunos documentos integran códigos QR que, al ser escaneados, redirigen al usuario a sitios de phishing o inician la descarga de malware desde el móvil, ampliando así la superficie de ataque.

2. CVE-2017-11882: el exploit del Editor de Ecuaciones sigue vivo

Descubierta en 2017, la vulnerabilidad CVE-2017-11882 afecta al antiguo Editor de Ecuaciones de Microsoft Office. A pesar de haber sido parcheada hace años, sigue explotándose con éxito en entornos que no han actualizado sus sistemas.

Este exploit permite ejecutar código malicioso con solo abrir un archivo de Word. No requiere macros ni interacción adicional del usuario. En una campaña reciente, los atacantes usaron esta vulnerabilidad para entregar Agent Tesla, un malware especializado en el robo de información confidencial como credenciales y datos del portapapeles.

Aunque Microsoft ha eliminado el Editor de Ecuaciones en versiones recientes, su persistencia en sistemas antiguos lo mantiene como una herramienta útil para ciberdelincuentes.

3. CVE-2022-30190: Follina aún amenaza con ataques silenciosos

La vulnerabilidad conocida como Follina sigue siendo utilizada en campañas activas en 2025. Identificada como CVE-2022-30190, permite ejecutar código malicioso sin necesidad de macros ni clics adicionales, simplemente al visualizar un documento de Word.

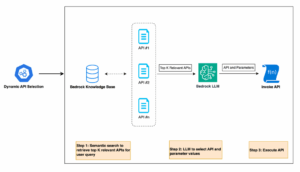

Follina aprovecha la herramienta Microsoft Support Diagnostic Tool (MSDT) para lanzar scripts de PowerShell desde URLs embebidas. En una muestra analizada, el ataque incluía técnicas de esteganografía, ocultando el malware dentro de imágenes aparentemente inofensivas. Estas eran procesadas en segundo plano mediante PowerShell para extraer el código dañino sin levantar sospechas.

Peor aún, Follina suele utilizarse como parte de cadenas de ataque más complejas, combinándose con otros exploits o cargas maliciosas para aumentar su impacto.

¿Qué pueden hacer las organizaciones que usan Office?

El uso extendido de Microsoft Office en entornos corporativos lo convierte en un blanco fácil para ataques. Por ello, se recomienda:

- Restringir la apertura de documentos provenientes de fuentes externas y aplicar controles sobre quién puede descargar o compartir archivos.

- Analizar archivos sospechosos en entornos seguros, como sandboxes, antes de abrirlos.

- Actualizar regularmente todas las versiones de Office y deshabilitar funciones heredadas como los macros o el Editor de Ecuaciones.

- Capacitar a los equipos de TI y usuarios para reconocer amenazas y actuar ante documentos potencialmente peligrosos.

Seguridad móvil: el nuevo frente de batalla

Los ataques no se limitan a archivos de escritorio. Cada vez más malware se distribuye a través de aplicaciones móviles falsas y archivos APK maliciosos. Para combatir esta tendencia, plataformas como ANY.RUN han incorporado soporte para análisis de malware en Android, permitiendo estudiar el comportamiento de aplicaciones sospechosas antes de que lleguen a dispositivos reales.

Esta capacidad permite a los analistas de seguridad detectar amenazas móviles, acelerar la respuesta ante incidentes y proteger tanto dispositivos corporativos como personales.

Conclusión: aunque muchas de estas técnicas no son nuevas, su efectividad se mantiene gracias a errores de configuración, falta de actualizaciones y hábitos de trabajo arraigados. La prevención, el análisis proactivo y la educación siguen siendo las mejores defensas frente a las amenazas que persisten en los documentos de Office.

Fuente: The Hackers news