La seguridad de los datos en los dispositivos ya no depende solo de contraseñas fuertes o de un antivirus actualizado. En un mundo de robos, pérdidas de portátiles y espionaje industrial, el cifrado de disco se ha convertido en una defensa básica. En Windows, la pieza clave de esa protección se llama BitLocker. Pero un caso reciente ha vuelto a poner sobre la mesa una pregunta incómoda: ¿qué ocurre cuando la “llave” de tu cifrado no solo está contigo, sino también guardada —de una forma u otra— en la nube?

Según información publicada por Forbes y citada por otros medios, el FBI habría presentado una orden judicial a Microsoft a principios de 2025 para obtener claves de recuperación de BitLocker vinculadas a tres portátiles. Microsoft habría cumplido, permitiendo a la agencia acceder a datos que, de otro modo, seguirían siendo ilegibles si el disco permanecía cifrado y no existía un método de recuperación disponible. La compañía habría confirmado además que atiende solicitudes de claves de BitLocker cuando existen órdenes legales válidas, y que recibe alrededor de unas 20 peticiones anuales, aunque muchas no se completan porque el usuario no almacenó su clave en la nube.

Este detalle es esencial: no se trata de que Microsoft “rompa” BitLocker. El foco está en la existencia y custodia de la clave de recuperación.

Qué es BitLocker y por qué existe

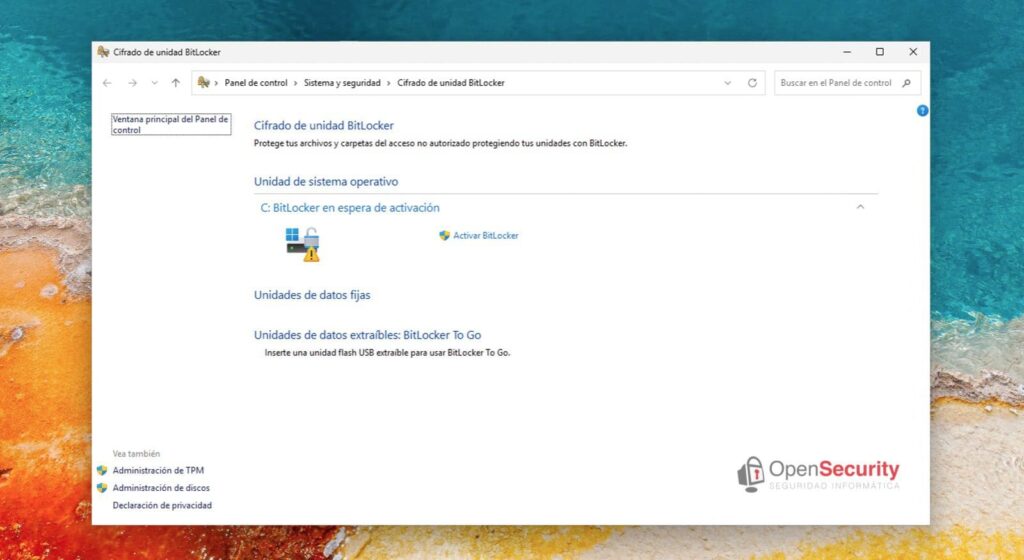

BitLocker es la tecnología de cifrado de Windows diseñada para proteger datos en reposo (los archivos almacenados en un disco). Su función principal es impedir que alguien pueda leer el contenido del almacenamiento si:

- el equipo es robado o se pierde,

- se extrae físicamente el disco (SSD/HDD) para conectarlo a otro ordenador,

- se intenta arrancar el dispositivo sin autorización.

En dispositivos modernos, BitLocker suele apoyarse en un TPM (Trusted Platform Module), un chip de seguridad que ayuda a almacenar y proteger material criptográfico, y que puede verificar que el arranque del sistema no ha sido manipulado.

La “clave” que lo cambia todo: la recovery key

BitLocker incorpora un mecanismo de emergencia: la clave de recuperación (recovery key). Es un código largo que permite desbloquear la unidad cuando Windows detecta situaciones “anómalas” o de riesgo, por ejemplo:

- cambios en el firmware/UEFI,

- alteraciones en el arranque,

- reemplazo de placa base,

- intentos de acceso desde otro entorno o sistema.

La clave de recuperación es un salvavidas legítimo para usuarios y empresas, pero también es el elemento que determina si un tercero puede llegar a acceder al disco cifrado.

¿Cómo pudo Microsoft entregar las claves?

BitLocker no funciona como un “cifrado sin recuperación”. En la práctica, la clave de recuperación puede terminar en distintos repositorios, dependiendo de cómo esté configurado el equipo:

- Cuenta Microsoft (frecuente en equipos personales con inicio de sesión Microsoft).

- Microsoft Entra ID (antes Azure AD), en entornos corporativos.

- Active Directory en organizaciones con dominio tradicional.

- Copia offline guardada por el usuario (impresa, en USB, en un gestor de contraseñas, etc.).

La diferencia es crítica:

- Si la clave está solo en manos del usuario y no existe un respaldo accesible por Microsoft, una orden judicial puede no servir de nada.

- Si la clave está almacenada o asociada a un servicio bajo control de Microsoft (o administrado por la empresa en su tenant), la clave puede recuperarse y entregarse ante un requerimiento legal válido.

Esto encaja con la idea central del caso: no es un fallo criptográfico, sino un fenómeno de custodia de claves.

¿Esto significa que BitLocker tiene una “puerta trasera”?

El término “puerta trasera” suele usarse de forma imprecisa. Aquí conviene distinguir:

- Puerta trasera en el cifrado: un mecanismo oculto para descifrar datos sin la clave real. Eso implicaría debilidad intencional en el sistema.

- Entrega de una clave existente: si la recovery key estaba almacenada en un repositorio recuperable, Microsoft puede proporcionarla sin romper nada.

Por lo tanto, el debate no gira tanto alrededor de si BitLocker es técnicamente robusto, sino de si los usuarios comprenden —y aceptan— el modelo de recuperación cuando la clave se respalda en la nube.

Por qué este caso importa (aunque no afecte a la mayoría)

1) La nube convierte el cifrado en un problema de “gestión de identidad”

Cuando la clave está respaldada en cuenta Microsoft o en un tenant corporativo, el punto de seguridad no es solo el cifrado: también lo es la protección de la cuenta (MFA, phishing, secuestro de sesión, etc.). La amenaza deja de ser únicamente física.

2) El cifrado protege del ladrón, pero no siempre del requerimiento legal

BitLocker está diseñado para frenar el acceso no autorizado. Pero si existe una recovery key recuperable por un proveedor, el cifrado no impide que un gobierno acceda con una orden válida. Eso no hace a BitLocker “malo”; define su límite en términos de modelo de confianza.

3) En empresas, la clave está en la gobernanza

En entornos corporativos, guardar claves en Entra ID/AD no es un error: es una práctica habitual para soporte y continuidad. El problema aparece cuando no existe control: quién puede extraerlas, cómo se audita, con qué políticas y con qué trazabilidad.

Buenas prácticas para usuarios y administradores

- Comprueba dónde se guarda tu clave de recuperación (especialmente si usas cuenta Microsoft en Windows).

- Refuerza la seguridad de la cuenta (MFA, claves FIDO2, recuperación segura).

- Para escenarios sensibles, valora custodias offline controladas y políticas estrictas de extracción.

- En empresa, limita permisos y habilita auditoría: quien puede leer recovery keys debe estar estrictamente controlado.

- Documenta procesos: incidentes, recuperación, respuestas a requerimientos legales y continuidad operativa.

Preguntas frecuentes

¿BitLocker es seguro si Microsoft puede entregar claves?

BitLocker sigue siendo una defensa muy eficaz para proteger datos frente a robo o pérdida. El punto crítico es la custodia de la clave de recuperación. Si no está almacenada en un repositorio accesible, el cifrado mantiene su fuerza práctica.

¿Cómo sé si mi recovery key está guardada en mi cuenta?

En equipos personales con cuenta Microsoft, es común que se respalde automáticamente. En entornos corporativos puede estar en Entra ID o AD. La verificación depende del tipo de cuenta y de cómo se aprovisionó el dispositivo.

¿Esto afecta también a Windows 11 “cifrado por defecto”?

Windows 11 impulsa configuraciones donde el cifrado puede activarse con mayor facilidad en equipos compatibles. Eso hace más importante revisar dónde queda almacenada la clave de recuperación.

¿Qué puedo hacer si no quiero que exista copia en la nube?

La estrategia pasa por políticas y configuración: custodias offline, endurecimiento de identidad y controles corporativos. El “cómo” exacto depende del escenario (hogar, pyme, dominio, Entra ID).

Fuente: Open Security