Tor Browser 15.0 ya está disponible para descarga. La nueva versión del navegador del Proyecto Tor aterriza como primer lanzamiento estable basado en Firefox ESR 140 y condensa un año de cambios río arriba en Mozilla. No es un simple “update” de motor: trae mejoras de usabilidad que por fin miran a quienes acumulan pestañas, un refuerzo de seguridad móvil con bloqueo biométrico en Android y un ajuste fino en la gestión de WebAssembly (Wasm) para mantener a raya la superficie de ataque sin romper funciones clave como el visor de PDF. Todo ello, sin mover una coma del principio fundacional: privacidad primero.

El salto a ESR 140 llega acompañado de la auditoría anual de transición: el equipo de Tor ha revisado y tratado en torno a 200 incidencias en Bugzilla relacionadas con cambios de Firefox que pudieran perjudicar la privacidad o la seguridad de los usuarios de Tor Browser. Los informes finales de este proceso ya están publicados en el repositorio tor-browser-spec.

Además, el Proyecto Tor ha anunciado una campaña de donaciones con aportación duplicada por Power Up Privacy hasta el 31 de diciembre de 2025: un empujón para financiar el desarrollo continuo de un navegador que —conviene recordarlo— vive del apoyo de su comunidad.

Lo más visible: pestañas verticales y grupos de pestañas (y un “refresh” en la barra de direcciones)

Tor Browser 15.0 hereda de Firefox varias funciones pensadas para domar el caos cuando se trabaja con muchas pestañas. El cambio más llamativo es la opción de pestañas verticales: permite apilar pestañas (incluidas las fijadas) en una barra lateral, liberando espacio horizontal y ofreciendo una lectura más clara de títulos largos. En paralelo, llegan los grupos de pestañas: se pueden crear grupos colapsables, nombrarlos y asignarles color, una forma natural de segmentar una sesión de trabajo (investigación, compras, documentación, etc.).

A la vez, la barra lateral puede mostrar Marcadores cuando está expandida, y la barra de direcciones incorpora el botón unificado de búsqueda de Firefox, que permite cambiar de motor sobre la marcha, buscar en marcadores o en pestañas y lanzar acciones rápidas desde un mismo menú.

Nada de esto compromete el modelo de privacidad de Tor: todas las pestañas siguen siendo privadas y la sesión se limpia al cerrar el navegador. En otras palabras, Tor no abandona su “memoria efímera”; simplemente facilita ser productivo “durante” la sesión.

Dos detalles a vigilar (incidencias conocidas): con las pestañas verticales, el equipo reconoce dos “quirks” iniciales en escritorio:

- cuando el panel lateral está visible, la ventana puede redimensionarse de forma visible al lanzar el navegador;

- puede apreciarse Letterboxing (la técnica que homogeneiza tamaños de ventana para evitar fingerprinting) por variaciones de ventana, aunque la protección sigue activa. Están trabajando en un fix (seguimiento: tor-browser#44096).

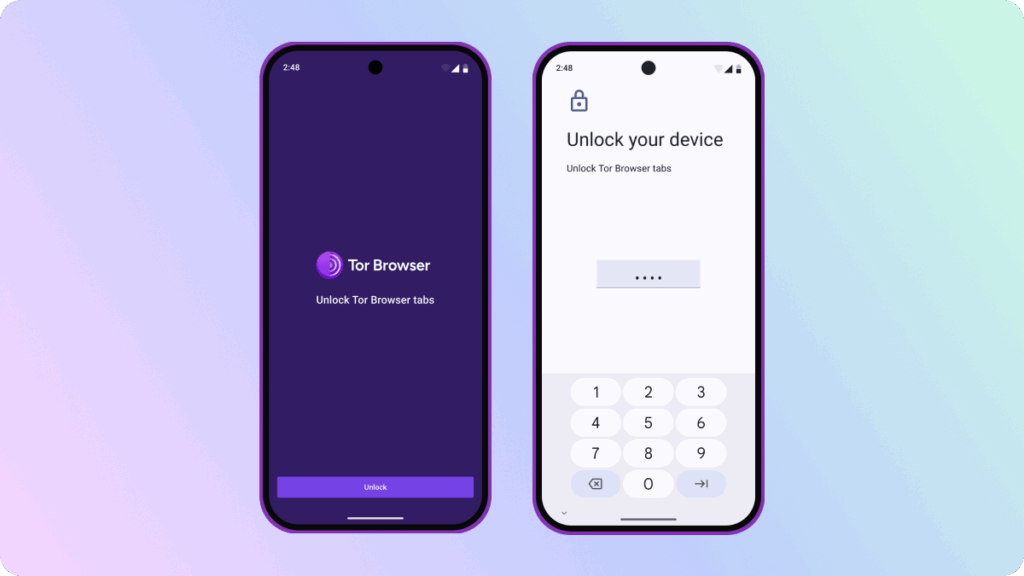

Android: bloqueo de pestañas con huella, rostro o PIN cuando dejas la app en segundo plano

En Android, el 15.0 añade un “screen lock” específico para el navegador: si el usuario lo activa en Ajustes ? Pestañas, todas las pestañas se bloquean automáticamente cuando sale de Tor Browser sin cerrarlo. Al volver, la app pide desbloquear con huella dactilar, reconocimiento facial o código, según cómo esté configurado el dispositivo.

- Importante: cerrar el navegador borra igual la sesión (como siempre). El bloqueo cubre el escenario concreto de Tor abierto en segundo plano en un teléfono desbloqueado que momentáneamente pasa a manos ajenas (se presta, se deja sobre una mesa).

- Incidencia conocida: tras actualizar a 15.0, en Android antiguos algunas páginas pueden no cargar. Se resuelve borrando la caché de la app en Ajustes ? Apps ? Tor Browser ? Almacenamiento y caché.

WebAssembly, sí; pero controlado por NoScript (y no a costa del lector de PDF)

WebAssembly (Wasm) acelera aplicaciones web pesadas (C/C++/Rust compilados a un binario que el navegador ejecuta rápido). En Tor Browser, Wasm está deshabilitado por defecto en los niveles de seguridad “Más seguro” y “El más seguro” para reducir superficie de ataque. Hasta ahora, Tor lo hacía con la preferencia javascript.options.wasm=false. El problema: entre ESR 128 y 140, Firefox pasó a utilizar Wasm en su lector de PDF. Resultado: el bloqueo global rompía la visualización de PDFs.

La solución en Tor 15.0: trasladar la gestión de Wasm a NoScript, que ya gobierna JavaScript y otras restricciones de seguridad. Con este cambio:

- Wasm funciona en páginas privilegiadas del navegador (como el visor PDF), evitando que se rompa;

- NoScript bloquea Wasm en sitios web cuando el usuario usa Más seguro o El más seguro.

Quienes en Estándar habían forzado javascript.options.wasm=false verán su nivel como “Personalizado”; el equipo recomienda volver a true para que el control pase a NoScript y se eviten problemas con el PDF. Además, recuerdan que tocar preferencias de about:config puede hacer más única la huella del navegador (mala idea para la privacidad). Mejor ceñirse a los perfiles predeterminados (Estándar / Más seguro / El más seguro) y dejar los ajustes finos a NoScript.

Truco práctico: si se quiere mantener Wasm desactivado en el futuro, basta con subir el nivel a Más seguro o El más seguro. Aunque la preferencia pueda verse en

true(por el nuevo modelo), NoScript lo bloquea igualmente en webs; y, en El más seguro, JavaScript ni siquiera se ejecuta, requisito previo de Wasm.

Aviso de futuro: cambios de compatibilidad a partir de Tor Browser 16.0

Tor 15.0 sigue soportando Android 5.0 o posterior y arquitecturas x86 en Linux y Android, en línea con ESR 140. Sin embargo, Mozilla ha anunciado que Firefox elevará el mínimo a Android 8.0 y retirará soporte x86 para Android y Linux. El Proyecto Tor se alinea con ese plan:

- Tor Browser 15.0 será la última versión mayor que soporte Android 5/6/7 y x86 en Android/Linux.

- Hasta el lanzamiento de Tor 16.0 (previsto a mitad del próximo año), 15.x recibirá actualizaciones menores con parches de seguridad para esas plataformas.

Más allá de la nostalgia, el equipo subraya que este paso es necesario para mantener la estabilidad y seguridad de Firefox y Tor en el tiempo y aprovechar tecnologías modernas. Añaden que Android x86 ha sido especialmente complejo por el límite de 100 MB de Google Play: mantenerlo obligaba a apaños que dejaban a esos usuarios sin ciertas funciones, como el transporte Conjure.

Cambios técnicos y de endurecimiento: lo que quizá no se ve, pero se agradece

El changelog desde Tor Browser 14.5.9 es extenso. A destacar para lectores técnicos:

- NoScript se actualiza a 13.2.2 y Lyrebird a 0.6.2.

- Se desactiva la reproducción HEVC (H.265).

- Ajustes en Resist Fingerprinting (RFP), letterboxing y contraste, y alineación de la huella TLS con Firefox ESR 140.

- Se eliminan componentes de IA y machine learning no esenciales en el navegador.

- Migración de meek-azure a meek (interno) y actualización de frentes CDN para Snowflake.

- En Linux, Noto Color Emoji pasa a ser la fuente de emoji por defecto, se corrige el rendering de CJK y se ajustan tipografías bajo GTK.

- En Android, además de correcciones tras el salto a ESR 140, se revoca el acceso a IDs de publicidad, se pulen crashes y se mejora el aislamiento del tráfico.

Para quien quiera entrar al detalle, el equipo mantiene pública la lista completa de correcciones y “backports”.

Qué significa para el usuario de aplicaciones y tecnología

- Productividad sin sacrificar privacidad. Las pestañas verticales y los grupos son un salto de calidad para gestionar contextos dentro de una misma sesión —desarrollo, documentación, compras, soporte—, sabiendo que nada persiste tras cerrar el navegador.

- Seguridad móvil más robusta. El bloqueo biométrico de pestañas en Android aporta un cinturón extra si Tor queda en segundo plano. Para un entorno corporativo o académico, donde el móvil pasa de mano en mano, tiene sentido.

- Riesgo controlado con Wasm. Se mantiene el perfil conservador en Más seguro / El más seguro sin romper PDF. La recomendación de no tocar

about:configes, de paso, una clase práctica de opsec: menos personalizaciones ? menos huella única. - Planificación de plataformas. Si la organización todavía depende de Android 5–7 o x86 en Linux/Android, Tor 15.x ofrece una ventana de mantenimiento con parches; toca preparar la transición antes de Tor 16.0.

Consejos rápidos

- Elige un nivel de seguridad (Estándar, Más seguro, El más seguro) y evita ajustes manuales que puedan romper protecciones o diferenciarte del resto.

- Actualiza Tor Browser cuando lleguen las menores: muchas correcciones de seguridad y de privacy hardening van ahí.

- En Android, activa el bloqueo de pantalla del dispositivo: la llave biométrica/PIN del sistema es el ancla del nuevo screen lock de Tor.

- Si ves Letterboxing o redimensionados raros al usar pestañas verticales, recuerda que son conocidos y están en camino de solución.

Preguntas frecuentes

¿Cómo activar las pestañas verticales y crear grupos de pestañas en Tor Browser 15.0 (escritorio)?

Con el panel lateral visible (icono de barra lateral), activa pestañas verticales y organiza tus sitios con grupos: asígnales nombre y color y colapsa/expande según lo necesites. Recuerda que toda la sesión se borrará al cerrar Tor Browser.

¿Qué hace exactamente el bloqueo de pantalla en Android y cuándo me conviene usarlo?

En Ajustes ? Pestañas, activa “Bloqueo de pantalla”. Si sales de Tor Browser sin cerrarlo, tus pestañas se bloquean; al regresar, deberás desbloquear con huella, rostro o código. Es útil si alguien puede coger tu teléfono desbloqueado con Tor en segundo plano.

Wasm y Tor Browser 15.0: ¿debo tocar algo en about:config para estar protegido?

No. En Estándar, se permite Wasm; en Más seguro / El más seguro, NoScript bloquea Wasm en webs (y en El más seguro también se desactiva JavaScript). Si forzaste javascript.options.wasm=false, vuelve a true para evitar problemas con PDF y deja que NoScript gestione el bloqueo.

¿Hasta cuándo funcionará Tor Browser en Android 7 o en dispositivos x86 en Linux/Android?

Tor 15.x seguirá recibiendo actualizaciones menores de seguridad para Android 5/6/7 y x86 hasta la llegada de Tor 16.0 (prevista a mitad del próximo año). A partir de esa versión mayor, esas plataformas dejarán de estar soportadas.

vía: redes sociales